2022

<!-- .slide: name="Introduction" --> # Behind the data  --- ## Sujets : >Les questions auxquelles on souhaite répondre : - Comment ces données sont collectées ? - Qui collecte ? - Pourquoi ? - Comment ? - Où sont nos données ? - Qui peut y avoir accès ? - A quoi servent-elles ? - Risques - Quels sont mes droits ?

<!-- .slide: name="Présentation" --> ## Qui suis-je ? ### Raphaël - 30 ans - ~10 ans dans l'Informatique - ~1 divers - ~2 dans le réseaux - ~3 dans la sécurité informatique - ~4 dans les données personelles J'install et configure des logiciels opensource (pour la plupart) dans le but de créer un moteur de recherche qui respecte la vie privée

<!-- .slide: name="Définitions" --> ## Définitions --- ###  >La Commission Nationale de l'Informatique et des Libertés Elle est l'autorité française de protection des données. ---  > Encadre le traitement des données personnelles sur le territoire de l’Union européenne. --- ### Données personelles <!-- .element height="50%" width="50%" --> --- ### Données sensibles <!-- .element height="50%" width="50%" --> race / ethnie / politique / religion / philosophie / syndicat / génétique / biométrique / santé / vie sexuelle / orientation sexuelle --- ## Autres <!-- .element height="50%" width="50%" --> --- ## Exceptions à la collecte de données sensibles - Consentement explicite - (démarche active, explicite et de préférence écrite, qui doit être libre, spécifique, et informée) ; - Informations rendues publiques par la personne concernée ; - Nécessaire au responsable du traitement de la sécurité sociale et de la protection sociale - Nécessaires à la sauvegarde de la vie humaine ; - Nécessaire aux fins de la médecine préventive ou de la médecine du travail --- - Justifie par l'intérêt public et autorisé par la CNIL ; <br><br> - Nécessaire pour des motifs d’intérêt public dans le domaine de la santé publique <br><br> - Nécessaire à des fins archivistiques dans l’intérêt public, à des fins de recherche scientifique ou historique ou à des fins statistiques <br><br> - Nécessaire à la constatation, à l’exercice ou à la défense d’un droit en justice <br><br> - Concernent les membres ou adhérents d'une association ou d'une organisation politique, religieuse, philosophique ou syndicale.

<!-- .slide: name="Collecte" --> ## Collecte --- ### Processus de minimisation >« les données à caractère personnel collectées doivent être adéquates, pertinentes et limitées à ce qui est nécessaire au regard des finalités pour lesquelles elles sont traitées ». - Les entreprises ne doivent désormais collecter les données personnelles qu’à des fins spécifiques et dans des proportions qui leur sont adaptées. - Il sera, dès lors, obligatoire d’indiquer le type de données collectées ainsi que la raison pour laquelle la collecte est nécessaire. Cela permet d’assurer une totale transparence entre le responsable de traitement, à l’origine de la collecte, la personne concernée et d’offrir de meilleures garanties en matière de protection des données. --- ### Cas d’usage >Le RGPD indique que l’enregistrement, le stockage et la consultation de données personnelles sont des traitements de ces données. Cela montre que toute opération, même complètement passive (consultation sur un site internet par exemple) peut donner lieu à une application du RGPD. --- ### Conservation des données >Conserver les données personnelles que l’on a en sa possession pendant une durée limitée et raisonnable est obligatoire afin d’assurer leur sécurité et leur fraîcheur. --- La Loi Informatique et Libertés ou du RGPD, les 2 textes s’accordent pour limiter la conservation des données personnelles dans le temps. </br></br> La conservation doit être proportionnée à la finalité du traitement. </br></br> Certains textes de lois fixent une durée de conservation. En l’absence de ceux-là, le responsable de traitement est tenu de fixer une durée proportionnée au regard de l’objectif et du but poursuivi. </br></br> Une fois ce délai dépassé, le responsable de traitement doit obligatoirement supprimer, anonymiser les données personnelles des personnes concernées. --- ### Exemple de durées de conservation - pour les données relatives à la gestion de la paie, la durée maximale de conservation est de 5 ans - les données personnelles d’un prospect doivent être supprimées s’il ne répond à aucune sollicitation depuis au moins 3 ans

<!-- .slide: name="Comment ?" --> ## Comment ? Il existe de nombreux moyens de collecter nos données. Voici un aperçu des principaux : --- ### Déclaratives - via un profil loggé : lors de la création d’un compte (souvent obligatoire) pour accéder au service d’un site (formulaire pouvant questionner sur l’âge, les coordonnées etc) - via les données CRM d’une entreprise : données enregistrées sur un point de vente, lors d’un évènement (remplissage d’un formulaire papier, création d’une carte de fidélité…) --- ### Comportementales - via les cookies : le cookie est un petit fichier texte enregistré sur l’ordinateur d’un internaute lorsqu’il visite une page web. Les pages visitées ou les recherches effectuées sur un site peuvent être enregistrée via ce cookie puis exploitées pour proposer des annonces publicitaires très ciblées. - via le “search” : toutes nos recherches effectuées sur Google notamment sont enregistrées, au vu de connaître nos intentions d’achats, affinités etc. - via le navigateur : par exemple avec le remplissage automatique des formulaires que propose Chrome. Chaque visite de page internet est automatiquement traquée et collectée par Google si l’utilisateur a un compte Chrome. Chrome collecte également son historique de navigation, ses mots de passe, les permissions particulières selon les sites web, les cookies, l’historique de téléchargement et les données relatives aux extensions. - via les “3rd party” : indirectement en achetant des données aux “data provider” (spécialisés dans la collecte de données).

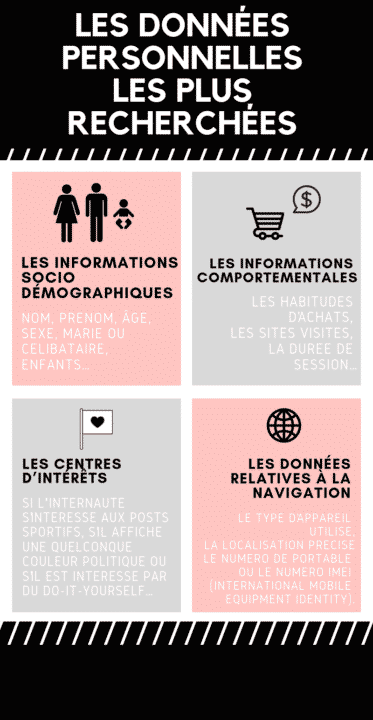

<!-- .slide: name="Pourquoi ?" --> ## Pourquoi ? ---  --- ### Pourquoi ? Les données constituent un puissant carburant pour le business des entreprises, en particulier pour leurs activités publicitaires. La récolte de données personnelles permet aux entreprises de cibler plus précisément leur clientèle grâce aux informations précises qu’elles apportent? --- ### Party Data Les données sont divisées en 3 catégories en fonction de leur “propriétaire” - 1st party data : Les données first party correspondent aux données qui appartiennent aux annonceurs. Elles sont collectées via leur point de vente, leur site e-commerce, récoltées lors d’events, cookies posés sur leur site… - 2nd party data : Les données second party correspondent aux données des partenaires business. Elles se transmettent dans le cadre d’une collaboration de partage de données « gagnant – gagnant ». - 3rd party data : Les données third party proviennent de fournisseurs extérieurs (“data provider”). Elles sont par conséquent payantes et complètent les données first et second party avec des données comportementales segmentées par audience.

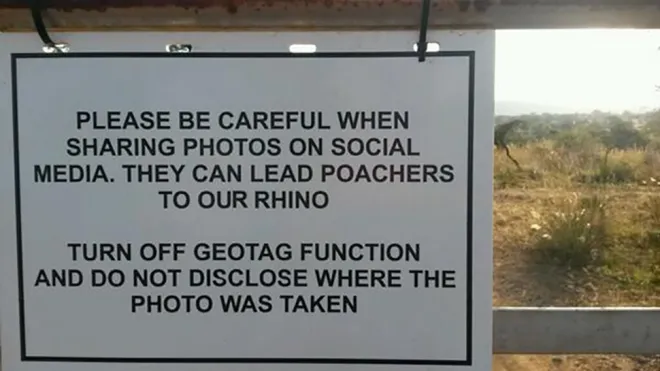

<!-- .slide: name="Risques" --> ## Risques --- - Intrusion - dans sa vie intime - dans sa vie personnelle - dans sa vie privée numérique Quand on navigue sur le web, on laisse beaucoup d’informations, on laisse plein de traces - quelques fois sans s’en rendre véritablement compte. --- On a l’impression d’être protégé au travers de mots de passe, ou de protection qu’on s’est donné. Et en même temps, on ne sait jamais ce dont sont capables les hackers. </br></br> Les hackers, les fournisseurs de services eux-mêmes qui emmagasinent des quantités colossales d’informations. </br></br> Un jour ils peuvent décider finalement de les revendre ou de faire des transactions sur lesquelles on n’est pas averti. </br></br> Des données très sensibles peuvent se trouver propagées sur le web sans que l’on en ait conscience. Lorsqu’elles ressortent, c’est beaucoup trop tard parce qu’à ce moment-là, il est quasi-impossible de les effacer. --- ### 1984 - George Orwell >Dans une société totalitaire, son gouvernement Big Brother surveille ses citoyens et impose une discipline de fer. La mise en place d’une surveillance massive a été facilitée parce que les citoyens pensaient que, puisqu’ils n’ont rien à se reprocher et encore moins à craindre, alors ils n’ont rien à cacher. Cet argument avait été avancé par Joseph Goebbels en 1933. --- ### Attentifs ensemble - Jérôme Thorel >L’ordre sécuritaire se targue de réussir à impliquer tous les citoyens dans la protection de leur environnement. À cet effet, il déploie toute une technologie destinée à une protection pro-active visant la recherche d’intentions coupables, avant même que l’acte ne soit commis et que les faits avérés ne soient établis. Jérôme Thorel décrypte ces mécanismes qui ne peuvent que nous inquiéter sur ce qu’on prétend élaborer en notre nom et pour notre soi-disant bonheur. => minority report --- ### Le Procès - Franz Kafka >Un homme, Joseph K., est arrêté mais il lui est impossible d’en connaître le motif. Il essaie désespérément de trouver pourquoi, et découvre bientôt une court de justice qui possède un dossier épais sur lui. Ce livre révèle le problème d’une administration qui utilise vos données personnelles pour établir des faits, en tirer des conclusions et émettre un jugement, tout cela sans que vous puissiez savoir comment vos propres données sont utilisées. Lorsque vous n’avez rien à cacher, toute information sur vous peut être détournée ou croisée avec d’autres faits complètement différents mais qui donneront un tout autre sens. --- ### Menace sur nos libertés - Julian Assange, Jacob Appelbaum, Andy Müller-Maguhn, Jérémie Zimmermann >Appels téléphoniques, SMS, chats, recherches Google, statuts sur Facebook : chaque jour nous communiquons des données sur nos fréquentations, nos opinions, nos habitudes, nos peurs, nos désirs ou nos pensées intimes, sans nous soucier de ce qu elles deviennent. Or ces informations privées sont enregistrées, stockées et peuvent facilement être analysées et exploitées. À l heure où nous échangeons de plus en plus via Internet, des systèmes de surveillance globaux se déploient pour tirer profit du nouvel or noir du XXIe siècle : les données personnelles. Internet, ce formidable outil d"émancipation, est-il en train de devenir le plus efficace instrument de contrôle jamais mis en place ?

<!-- .slide: name="Droits" --> ## Droits --- ### Droit de contrôle - d'**information** sur ce qui est et sera fait de ses données - de pouvoir **accéder** à ses données - de pouvoir **rectifier** les données incorrectes - de pouvoir **effacer** des données - de pouvoir **s’opposer** à un traitement - de se voir **restituer** ses données - de **déréférencer** un contenu --- ### Droit à l'information > Articles 13 et 14 du RGPD >Toute personne dont les données sont traitées a un droit à l’information. Le droit à l’information est celui d’exiger de l’entité traitant ses données qu’elle fasse preuve de transparence vis-à-vis des traitements mis en œuvre et vis à vis des différents droits dont dispose la personne sur ses données. --- ### Droit d'accès > Article 15 du RGPD ; article 49 de la loi "Informatique et Libertés" Obliger une Entreprise à fournir toutes les données à son sujet. --- ### Droit de rectification > Article 16 du RGPD ; article 50 de la loi "Informatique et Libertés" Demander une màj. --- ### Droit à l'éffacement / Droit à l'oubli > Article 17 du RGPD ; article 51 de la loi "Informatique et Libertés" Droit à l'oubli / demander à supprimer les informations. --- ### Droit d'opposition > Article 21 du RGPD ; article 56 de la loi "Informatique et Libertés" Demander l'arret du traitement. Peut-être contrecarré par la justice. Généralement mailing liste : demander à ne plus être sollicité. --- ### Droit à la portabilité > Article 20 du RGPD ; article 55 de la loi "Informatique et Libertés" Récupérer ses données pour les transmettre à une autre société. (ex: opérateur téléphoniques) --- ### Droit à la limitation du traitement (new) > Article 18 du RGPD ; article 53 de la loi "Informatique et Libertés" --- ### Droits de réclamation #### Saisine direct du DPD > Article 38.4 du RGPD #### Reclamation CNIL > Article 77 du RGPD #### Action de groupe > Article 80 du RGPD --- ### Droit d'accès après la mort > loi n° 2016-1321 du 7 octobre 2016 ; article 40-1 de la Loi Informatique et Libertés  --- ### Recours - 1 mois après demande (extensible à 3 maximum: article 12.3 du RGPD) --- ### Historique - 600 000€ ACCOR non respect droit d'opposition - 1 MM€ Total same - 300 000€ Free same - 35 MM€ Amazon dépôt de cookie sans consentement - 746 MM€ Amazon par LQDN via le Luxembourg - 150 MM€ Google same - 60 MM€ Facebook same - 400 000€ RATP jours de grève dans les choix d'augmentation - 400 000€ Monsanto données persos à des fins de lobbyisme (200 personnalités politiques)

<!-- .slide: name="RàC" --> ## Rien à cacher <!-- .element height="50%" width="50%" -->

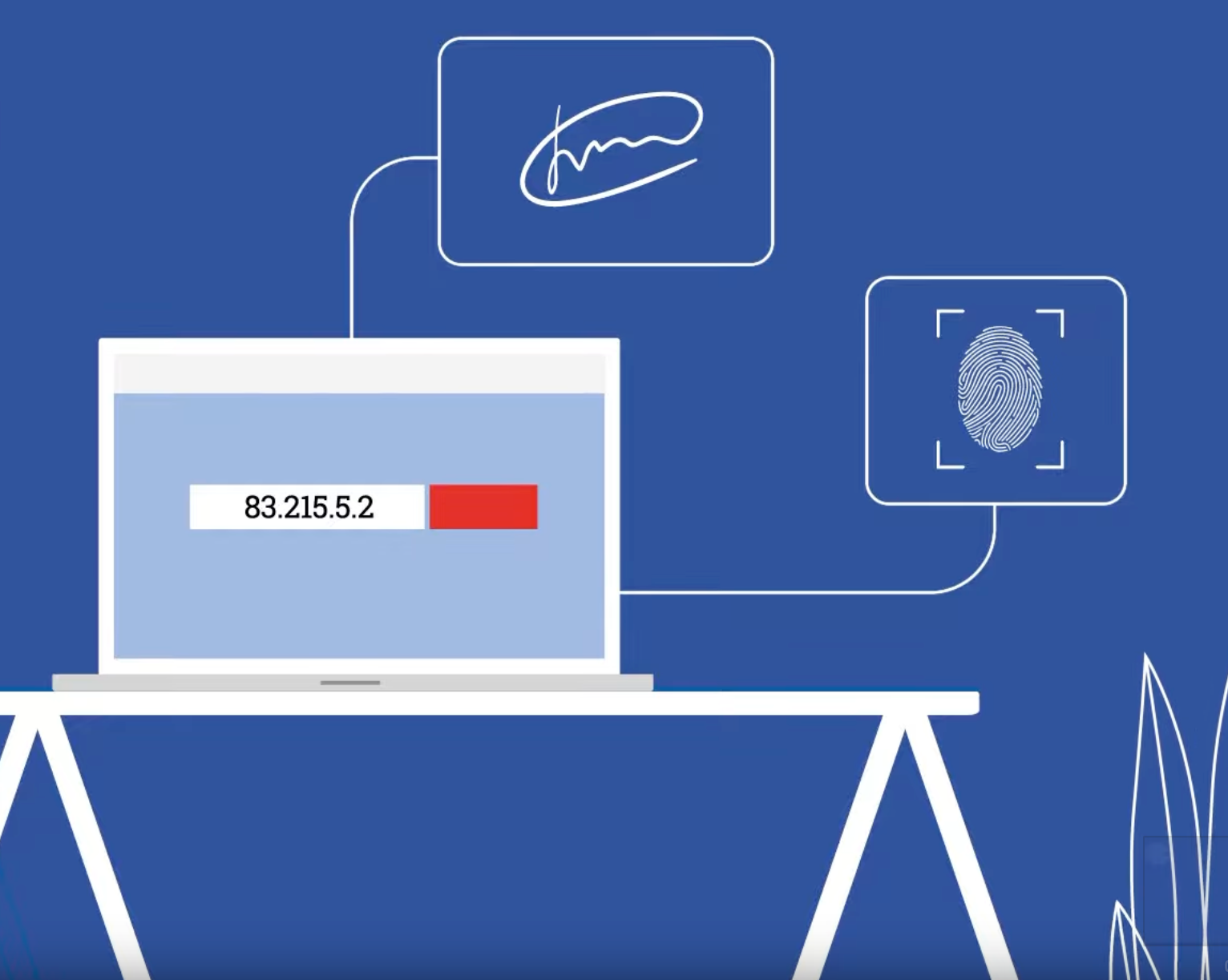

<!-- .slide: name="Tech" --> ## Technique --- ### Cookies <!-- .element height="50%" width="50%" --> --- ### Others ? - **Fingerprinting**: Device OS, resolution, navigateur, version nabigateur, langage, timezone ... </br></br> - **Cross-Device Tracking**: enables the tracking and identification across multiple devices such as computers, mobile, smart TVs, etc… </br></br> - **Tracking Pixels**: tricky cookie </br></br> - **Tracking Tags**: UTM code dans les urls pour tracker </br></br> - **Supercookies**: cookie mais mieux caché dans la locale du navigateur </br></br> - **Favicons**: peuvent servir à tracker </br></br> - **Federated Learning of Cohorts (FLoC)**: Groupe les utilisateurs par historique pour cibler en large scale </br></br> --- ### Pixel ```html img src="Tracking Pixel URL" width="1" height="1" img src=" Tracking Pixel URL" style="position:absolute; visibility:hidden" img src=" Tracking Pixel URL" style="display:none" ``` ```js <noscript></codesnippet></noscript> <img height="1" width="1" style="display:none" < codesnippet> src="https://www.facebook.com/tr?id={ID du pixel}&ev=PageView&noscript=1"/> ``` --- ### Google analytics > Art 44-50 RGPD interdictions de fournir des données personnelles hors UE Mise en demeure de Google et d'Entreprises françaises quant à l'utilisation de GA --- ### Proxy <!-- .element height="50%" width="50%" -->

<!-- .slide: name="Tools" --> ## Tools - Calc / Pad / Forms / Slides / Agenda / Visio ... <br>https://framasoft.org/fr/ - Check changement contrat / CGU <br>https://disinfo.quaidorsay.fr/fr/open-terms-archive/scripta-manent - Code source du tools au dessus <br>https://opentermsarchive.org/fr - Analyze tracking app android <br>https://exodus-privacy.eu.org/fr/ --- ## Tools - Lutte contre la violance faite aux femmes via la techno <br>https://echap.eu.org/ - Aide juridique application des droits <br>https://noyb.eu/en - Hub messages privés réseaux sociaux sécure <br>https://www.caliopen.org/en/ - Serious game UFC données persoselles <br>https://donneespersonnelles.rdvconso.org/

<!-- .slide: name="Sources" --> ## Sources - https://fr.wikipedia.org/wiki/Donn%C3%A9es_personnelles - https://datalegaldrive.com/rgpd-donnees-personnelles/ - https://www.cnil.fr/fr/definition - https://mbamci.com/donnees-personnelles-ce-quil-faut-savoir/ - https://www.fondation-maif.fr/article-20-1194.html - https://www.quechoisir.org/nos-combats-donnees-personnelles-nos-combats-et-conseils-pour-les-proteger-n63115/ - https://www.capital.fr/conso/donnees-perso-10-reflexes-a-adopter-pour-proteger-votre-vie-privee-1348732 - https://jenairienacacher.fr/ - https://blogs.mediapart.fr/laurent-chemla/blog/060115/rien-cacher --- - https://www.cnil.fr/fr/reglement-europeen-protection-donnees/chapitre3#Article15 - https://www.cnil.fr/fr/plaintes - https://www.cnil.fr/fr/modele/courrier/exercer-son-droit-dacces #MOOC de la CNIL - https://www.cnil.fr/fr/le-mooc-de-la-cnil-est-de-retour-dans-une-nouvelle-version-enrichie #Responsabilités des collectivités locales - https://www.cnil.fr/fr/cybermalveillancegouvfr-et-la-cnil-publient-un-guide-sur-les-obligations-et-les-responsabilites-des --- - https://www.cnil.fr/fr/la-transmission-de-fichiers-de-donateurs-ou-de-contacts-entre-associations-et-fondations - https://www.cnil.fr/fr/la-cnil-lance-une-etude-sur-les-donnees-de-geolocalisation-collectees-par-des-applications-mobiles - https://www.cnil.fr/fr/cookies-et-autres-traceurs/regles/google-analytics-et-transferts-de-donnees-comment-mettre-son-outil-de-mesure-daudience-en-conformite - https://www.cnil.fr/fr/commande-publique-quel-acteur-est-responsable-au-regard-du-rgpd --- - https://www.cnil.fr/fr/cookies-et-autres-traceurs/regles/cookie-walls/la-cnil-publie-des-premiers-criteres-devaluation - https://www.cnil.fr/fr/lenregistrement-des-conversations-telephoniques-afin-detablir-la-preuve-de-la-formation-dun-contrat - https://www.cnil.fr/fr/reforme-des-procedures-correctrices-de-la-cnil-vers-une-action-repressive-simplifiee - https://www.cnil.fr/fr/protection-de-lenfance-et-des-majeurs-de-moins-de-21-ans-la-cnil-publie-un-referentiel - https://www.cnil.fr/fr/la-cnil-publie-8-recommandations-pour-renforcer-la-protection-des-mineurs-en-ligne --- - https://blog.saxx.fr/2021/05/17/partie1-cyberharcelement-et-sextorsion-comment-en-parler/ - https://blog.saxx.fr/2021/06/29/partie-2-cyberharcelement-et-sextorsion-comment-en-parler/ - https://blog.saxx.fr/2021/11/15/dangers-du-wifi-cas-concret-acces-aux-donnees-clients-dun-hotel-de-luxe/ - https://adhsorbonne.com/2022/05/04/pourquoi-proteger-nos-donnees-personnelles/